新勒索漏洞可绕过微软Exchange的ProxyNotShell 缓解措施

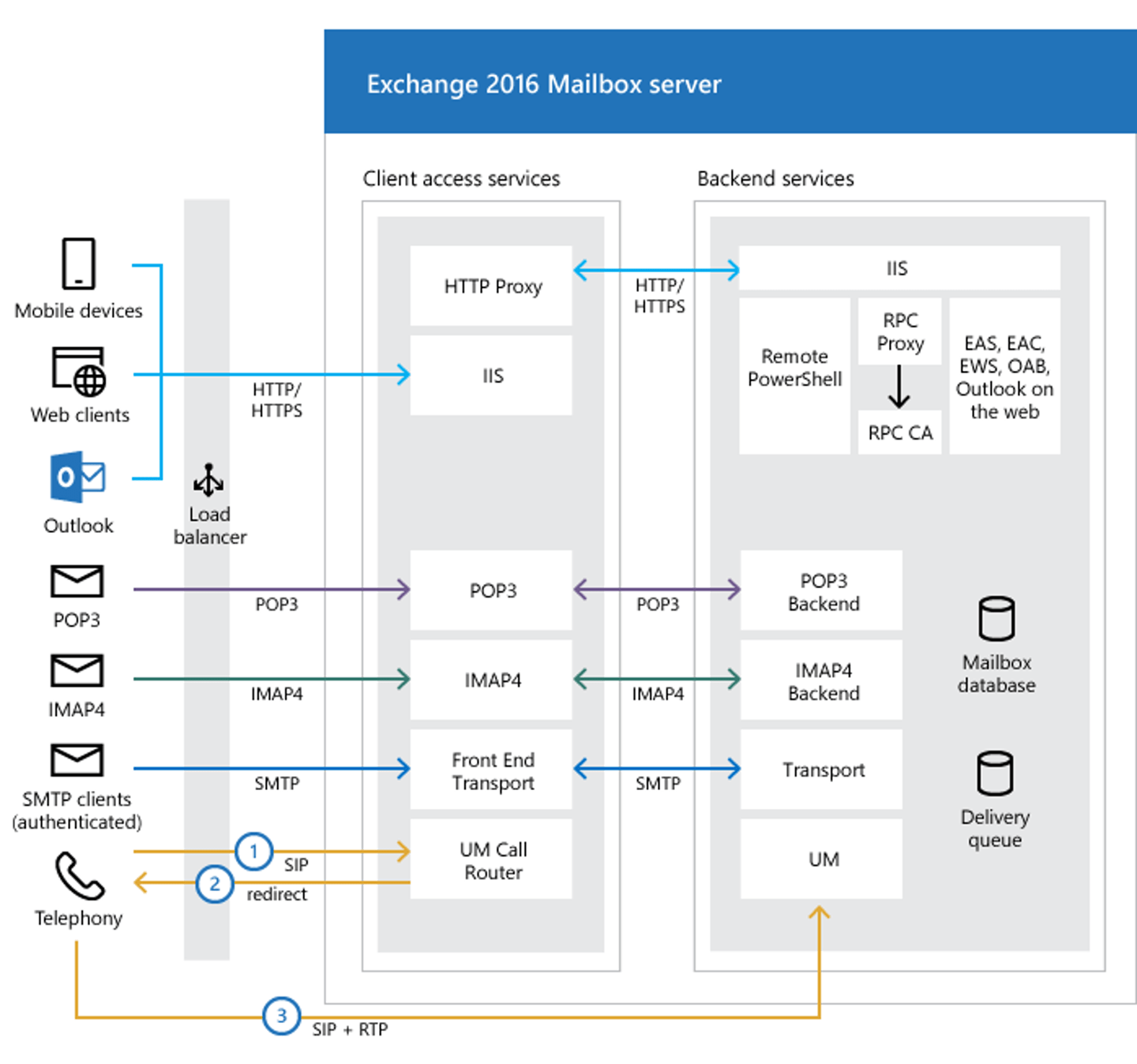

安全专家在深入调查“OWASSRF”之后发现,其中常见的入口向量怀疑是 Microsoft Exchange ProxyNotShell 漏洞 CVE-2022-41040 和 CVE-2022-41082。该团队还发现,对目标网络的初始访问并不是通过直接利用 CVE-2022-41040 实现的,而是通过 OWA 端点实现的。

CrowdStrike 研究人员在 12 月 20 日的博客文章中说:“新的利用方法绕过了微软为响应 ProxyNotShell 而提供的自动发现端点的 URL 重写缓解措施。这似乎是一种新颖的、以前未记录的方式,可以通过 OWA 前端端点访问 PowerShell 远程服务,而不是利用自动发现端点”。

IT之家了解到,虽然 ProxyNotShell 利用 CVE-2022-41040,但 CrowdStrike 发现新发现的利用可能利用了另一个严重漏洞,该漏洞被跟踪为 CVE-2022-41080(CVSS 评分:8.8),此前滥用 CVE-2022-41082 进行远程代码执行。

CrowdStrike 补充道:“通过这种新的利用方法进行初始访问后,威胁行为者利用合法的 Plink 和 AnyDesk 可执行文件来维持访问,并在 Microsoft Exchange 服务器上执行反取证技术以试图隐藏他们的活动”。

微软在 11 月的补丁星期二期间解决了上述三个漏洞。CrowdStrike 首席全球专业服务官 Thomas Etheridge 表示:“威胁行为者可能会继续利用 Microsoft Exchange 漏洞并创新部署破坏性勒索软件”。

免责声明:以上内容(如有图片或视频亦包括在内)为本站用户上传并发布,本站仅提供信息存储服务。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,如有侵权违规信息请联系删除。